RODO po roku

Minął rok odkąd w życie weszło nowe rozporządzenie dotyczące przetwarzania danych osobowych RODO. Z tej okazji, 22 maja 2019 r., Stowarzyszenie Emitentów Giełdowych zorganizowało seminarium, mające na celu podsumować jak przez ten czas zmieniło się bezpieczeństwo danych i informacji. Bureau Veritas Polska (obok kancelarii prawnych Chabasiewicz Kowalska i Wardyński i Wspólnicy) było partnerem tego wydarzenia, a nasz ekspert – Konrad Gałaj-Emiliańczyk w trzech swoich panelach przybliżył zawiłości, ryzyka i perspektywy dalszych zmian związane z tą nie do końca jeszcze powszechnie stosowaną w polskich spółkach i organizacjach dziedziną przepisów.

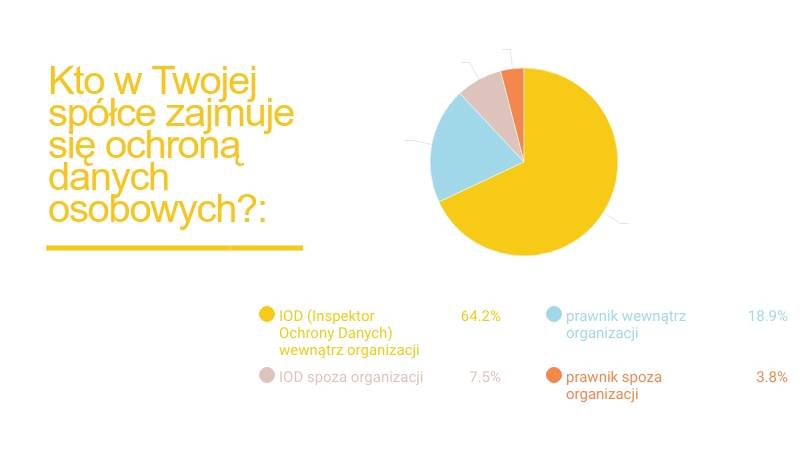

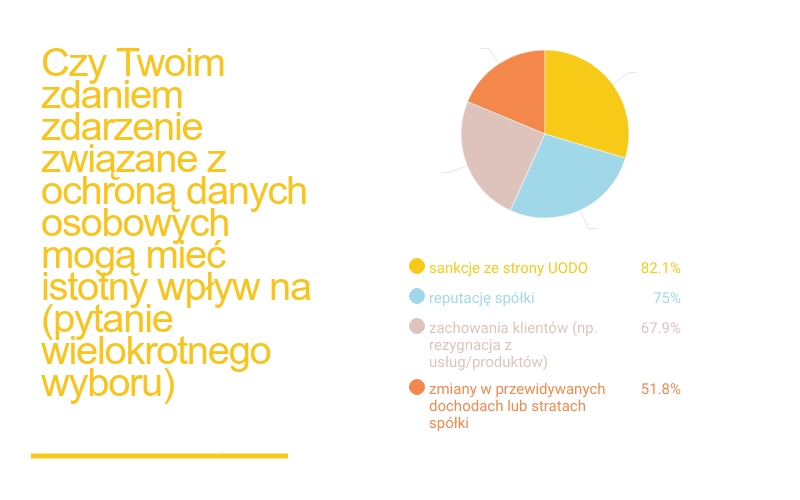

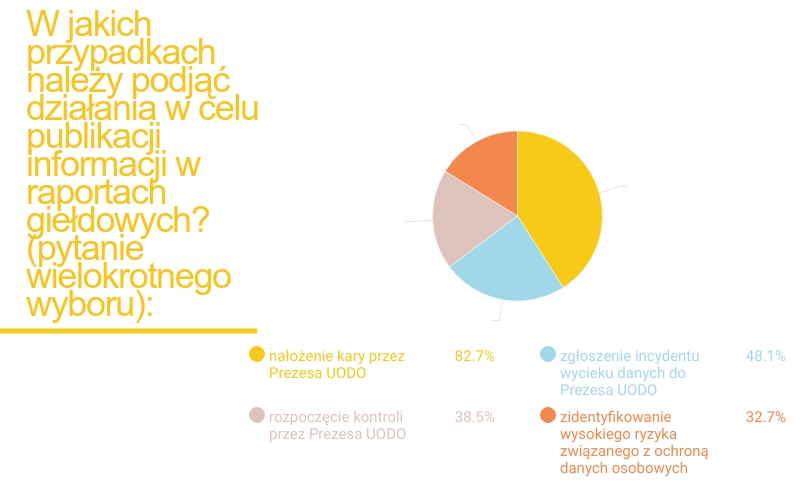

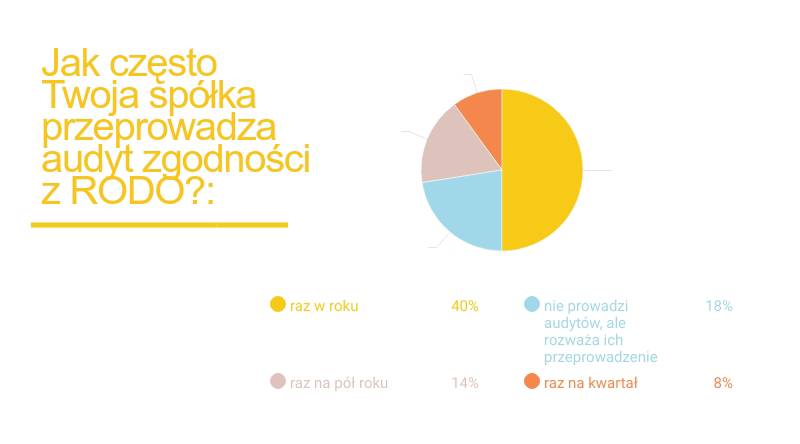

W trakcie seminarium przeprowadzono ankietę, składającą się z kilku pytań, w której udział wzięły osoby obecne na miejscu oraz uczestnicy online. Poniżej pytania oraz cztery najpopularniejsze odpowiedzi.

Sondaż przeprowadzony wśród uczestników konferencji „RODO po roku” Stowarzyszenia Emitentów Giełdowych w dniu 22 maja 2019 r. Wnioski z badania mają charakter informacyjno-edukacyjny. Głosowania przeprowadzone zostały dzięki wsparciu technologicznemu Unicomp-WZA.

Konrad Gałaj-Emiliańczyk w swoim pierwszym panelu „Poziom świadomości personelu w zakresie RODO” zwrócił uwagę, że w każdej organizacji inaczej podchodzi się do ochrony danych osobowych, różnie są zbudowane struktury przetwarzania danych i różnie wygląda świadomość personelu w tych kwestiach. Bardzo często okazuje się, że w praktyce procedury nie działają i zalegają w przysłowiowej szufladzie.

Bureau Veritas

Obecność IOD w organizacji nie wystarczy, konieczne jest przeszkolenie personelu, całej struktury organizacyjnej w danym przedsiębiorstwie. Wskazana jest gradacja tej struktury, ponieważ nie wszyscy pracownicy muszą dysponować tak szczegółową wiedzą w zakresie ochrony danych osobowych, jak właściciele procedur. Te zaś osoby muszą wiedzieć więcej, znać procedury ochrony danych, umieć ocenić skutki przetwarzania danych osobowych oraz związane z tym ryzyka.

Aby sprawdzić jak wygląda poziom świadomości w zakresie ochrony danych osobowych można wykonać pretesty weryfikujące wiedzę pracowników, na przykład po roku od wdrożenia procedur. Przeprowadza się także wewnętrzne audyty, podczas których sprawdza się m.in. jak wygląda kontrola dostępu do danych osobowych, jak wygląda niszczenie dokumentów, a nawet co ląduje w koszu na śmieci. Ponieważ personel często jest trudno skłonić do przestrzegania przepisów RODO, stosuje się różne mechanizmy, aby go to tego zmobilizować. Najpowszechniejszym rozwiązaniem jest wyciąganie konsekwencji uzależnione od formy zatrudnienia pracownika (kary dyscyplinarne, finansowe, wpis do akt osobowych, etc.), jednak praktyka pokazuje, że po ukaraniu, sytuacja często wraca do normy, czyli do nieprzestrzegania wewnętrznych procedur. Dlatego lepszą metodą jest warunkowanie instrumentalne, polegające na systemie punktów i nagród dla pracowników dbających o bezpieczeństwo danych w firmie, np. poprzez odpowiednie niszczenie dokumentów, blokowanie stacji roboczych na czas oddalania się od nich czy zakończenia pracy. Praktyka pokazuje, że ta metoda działa lepiej niż karanie i przyczynia się do sukcesywnego podnoszenia jakości przestrzegania przepisów RODO.

W celu podniesienia świadomości personelu w zakresie RODO i bezpieczeństwa informacji stosuje się kilka narzędzi:

- Szkolenia stacjonarne. Powszechnie uchodzą one za kosztowne, czasochłonne i mało efektywne. Jednak ich jakość zależy w dużej mierze od sposobu ułożenia szkolenia i samego trenera. Jeśli nudna dla pracowników sucha teoria zostanie zobrazowana praktycznymi przypadkami, zdarzeniami, które miały miejsce i stanowią zagrożenie dla organizacji w zakresie RODO oraz sytuacjami radzenia sobie z nimi, z pewnością zwiększy to atrakcyjność szkolenia i efekty.

- E-learning. Mimo że jest to narzędzie bardzo elastyczne i cechuje się wysokim stopniem mierzalności, to nie osiąga dużej skuteczności ze względu na monotonność i brak interakcji z trenerem. E-learning również można uzupełnić pre- i post-testami.

- Instruktarze stanowiskowe, czyli tzw. dekalogi zawierające 10 podstawowych zasad ochrony danych osobowych. To proste rozwiązanie bywa bardzo skuteczne, dzięki temu, że oddziałuje na pracowników z różnych miejsc. Znajdujące się przy stacjach roboczych, w pomieszczeniach socjalnych, w windach, atrakcyjne i przejrzyste infografiki w przystępny sposób podają odbiorcy informacje jak postępować i stanowią doskonałe uzupełnienie innych narzędzi.

- Aktualizowane biuletyny wewnętrzne. Opisują sytuacje, które mogą się zdarzyć, przypominają co robić w przypadku ich wystąpienia. Jest to narzędzie najtańsze, ale wymaga czasu na przygotowanie i nie jest szczególnie efektywne.

- Okresowe audyty. To najbardziej skuteczne narzędzie, jednak wymaga audytorów, których działania wymagają koordynacji, odpowiedniej logistyki wewnątrz organizacji i wiąże się to z dodatkowymi kosztami.

„Nadzór nad podmiotami przetwarzającymi”

Bardzo ważne jest, aby administratorzy danych mieli świadomość, że zawierając umowę powierzenia i przekazując dane podmiotom przetwarzającym, nie są zwolnieni z obowiązku kontroli nad tym co dalej dzieje się z przekazanymi danymi. Bowiem w myśl przepisów RODO odpowiedzialność za bezpieczeństwo danych nie jest przenoszona na procesorów. Skoro przepisy nie pozwalają pozbyć się odpowiedzialności, to w interesie administratora jest podpisanie odpowiednio skonstruowanej umowy, w której podmiot przetwarzający zobowiąże się do rzetelnego zabezpieczenia danych, m.in. pod restrykcją kar umownych. Umowa powinna także precyzyjnie informować co stanie się z danymi po zakończeniu procesu ich przetwarzania, czy zostaną odpowiednio usunięte czy zwrócone administratorowi. Odpowiednio przygotowana umowa daje administratorowi możliwość dochodzenia ewentualnych roszczeń od procesora danych.

W praktyce zdarza się, w szczególności dotyczy to działających na rynku monopolistów z poszczególnych branż, że wykorzystują oni swoją pozycję i wprowadzają do umów klauzule, które np. przewidują wynagrodzenie za możliwość przeprowadzenia audytu własnych danych osobowych. Powszechne są także sytuacje gdy po zawarciu umowy administratorzy danych nie robią nic pod kątem kontroli podmiotów przetwarzających.

METODY NADZORU RODO W PRAKTYCE:

-

Ankieta. Mało inwazyjna, wstępna metoda oceny. Ankieta wysłana do procesora pozwala całkiem skutecznie zweryfikować jego poziom znajomości przepisów RODO. Pomaga administratorowi podjąć decyzję, czy warto z danym podmiotem przetwarzającym podpisać umowę jako dostawcą usług. Stosowana okresowo, np. rok po roku, pozwala administratorowi zweryfikować czy dany procesor nadal odpowiednio stosuje przepisy RODO. Co więcej jest dowodem, że administrator dopełnił obowiązku kontroli nad podmiotem przetwarzającym.

-

Audyt bezpośredni. Metoda stosowana np. gdy po przeprowadzonej ankiecie administrator ma wątpliwości czy powierzone dane są odpowiednio zabezpieczone. Wykorzystuje się tu takie narzędzia, jak wizja lokalna, analiza dokumentów, wywiady. Audyt jest skuteczną metodą, która pozwala odpowiednio zweryfikować działanie procedur bezpieczeństwa danych u procesora i następnie podjąć decyzję o zawarciu współpracy, kontynuacji bądź jej rozwiązaniu. Najwłaściwszą osobą do przeprowadzania audytów powinien być IOD, gdy nie ma go w organizacji, praktyka pokazuje, że warto to robić poprzez firmy zewnętrzne.

Bureau Veritas

Oczywiście praktyka często różni się od teorii i zdarzają się sytuacje, gdy w ankiecie procesor deklaruje inny stan niż rzeczywisty. Informuje, że wdrożył odpowiednie procedury bądź deklaruje wysoki poziom świadomości personelu w zakresie bezpieczeństwa danych, a bywa dokładnie odwrotnie. Większość umów powierzenia jest fikcją, dopiero audyty są w stanie wykazać rażące niedociągnięcia albo manipulacje, niestety tak jest także w przypadku spółek giełdowych, które powinny zachować szczególną transparentność i dbałość o procedury. Można brutalnie powiedzieć, że w większości przypadków poziom bezpieczeństwa informacji spada wraz z oddalaniem się danych od administratora. Większość administratorów nie bierze pod uwagę ryzyka, że procesor może naruszyć RODO, a podmiot przetwarzający nie przewiduje tego dalej, w przypadku swoich podwykonawców.

„Certyfikacja zgodności z RODO”

Obecnie trwają prace nad wdrożeniem certyfikacji na zgodność z RODO. Państwa członkowskie, organy nadzorcze, Europejska Rada Ochrony Danych oraz Komisja Europejska zachęcają do ustanawiania mechanizmów certyfikacji oraz znaków jakości i oznaczeń w zakresie ochrony danych osobowych mających świadczyć o zgodności z niniejszym rozporządzeniem operacji przetwarzania prowadzonych przez administratorów i podmioty przetwarzające. Wdrożenie ochrony danych osobowych ma odbywać się w oparciu o najlepsze istniejące standardy i praktyki, m.in. normy ISO 27001 i ISO 29151.

Bureau Veritas

Jednym z podstawowych celów certyfikacji ma być ułatwienie obrotu gospodarczego między podmiotami na rynku. Posiadanie stosownego certyfikatu sprawi, że nie będzie konieczności weryfikacji danej firmy czy organizacji pod kątem zgodności z RODO. Będzie to zatem znaczne ułatwienie i przyśpieszenie obrotu gospodarczego. Ten mechanizm certyfikacji jeszcze nie został wdrożony, jest w trakcie końcowych prac. Jedną z bardziej zaawansowanych jednostek certyfikacyjnych jest włoski oddział Bureau Veritas. Intensywną kampanię informacyjną prowadzi także francuski organ nadzorczy CNIL, edukując jak ma wyglądać proces certyfikacji. Oczywiście certyfikacja na zgodność z RODO będzie całkiem dobrowolna, wiele firm będzie się na nią decydować chcąc zwiększyć swoją przewagę i konkurencyjność na rynku. Certyfikat nie zwolni firmy z odpowiedzialności za ewentualny incydent, który wydarzy się w zakresie bezpieczeństwa danych, ale będzie miał tę zaletę, że wpłynie na obniżenie kary, jeśli do tego dojdzie, nawet gdy dojdzie do naruszenia bezpieczeństwa danych osobowych.

Proces certyfikacji będzie składał się z następujących elementów:

- Wniosek o certyfikację organizacji do jednostki certyfikującej, w którym stwierdzi co chce poddać certyfikacji (produkty, usługi, etc.). Raczej nie będzie certyfikacji dla całych organizacji, a jedynie dla poszczególnych elementów prowadzonej działalności.

- Audyt wstępny – weryfikacja dokumentów.

- Audyt bezpośredni – m.in. wizja lokalna, wywiady osobowe, analiza systemu informatycznego, obiegu informacji.

Po zrealizowaniu tych trzech elementów, będzie wydawana opinia o możliwości certyfikacji, zwykle po 3 miesiącach od złożenia wniosku. Wszystko będzie zależne od ilości dokumentów koniecznych do weryfikacji. Proces ten będzie dłuższy w przypadku spółek z segmentu B2C (maks. 3 miesiące), krócej powinno zająć procedowanie spółek z sektora B2B (ok 1,5 miesiąca). W cały proces będzie zaangażowany IOD organizacji. Certyfikat będzie publikował Prezes UODO, który z racji przepisów będzie miał możliwość kontroli z urzędu poszczególnych organizacji, w przypadku ewentualnych wątpliwości czy nie dochodzi do naruszeń przyznanego certyfikatu. Certyfikaty będą przyznawane na 3 lata i po tym okresie będzie możliwa recertyfikacja. Koszt certyfikacji realizowanej bezpośrednio przez Prezesa UODO zgodnie z przepisami nie może przekroczyć ok 20 tys. zł., w przypadku jednostek certyfikujących powinna to być zbliżona lub ewentualnie o kilka tysięcy niższa kwota za każdy proces, produkt lub usługę